Bundestrojaner

Als Bundestrojaner (BT) bezeichnet man eine Familie von staatlich verbreiteten Computerviren, die seit Sommer 2007 in der Bundesrepublik Deutschland durch die Bundeskanzlerin verbreitet werden.

Voraussetzungen

Frau Zypries zeigte sich bei der Vorstellung des Projektes am 31. Februar 2007 begeistert: „Mit dem Bundestrojaner können Anschläge von Islamisten auf dem Keyboard zuverlässig nachverfolgt und strafrechtlich kostengünstig geahndet werden!.“

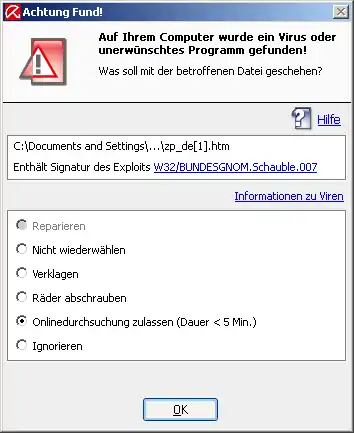

Die ausführbare Datei Bundestrojaner.exe ist ein proprietäres Format der Bundesvirenverwaltung, das in naher Zukunft bei der virtuellen Verbrechens- und Bürgerbekämpfung die Rolle des Hubschraubereinsatzes übernehmen soll. Forciert wird es von Minister Schäuble und Konsorten.

Beschreibung

Der BT ist ein wirksames Medikament gegen Schlaflosigkeit, Appetitlosigkeit und Angstzustände, allerdings nur bei PolitikerInnen. In klinischen Tests konnten psychische Probleme bei Sicherheitspolitikerinnen, als da sind Minderwertigkeitsgefühle, sowie der Eindruck persönlicher Unzulänglichkeit und Nutzlosigkeit, erfolgreich gedämpft werden.

Eine Frau Merkel berichtete, dass sie seit der hypothetischen An- bzw. Einnahme eines massenhaft verbreiteten Bundestrojaners, kaum noch Angstvorstellungen beim Anblick von Arabern oder Raubkopierern entwickeln könne.

Entwicklung

Mitte 1906 gelangten die Sicherheitskreise zu der Erkenntnis, dass der Durchschnittsbürger zu durchtrieben oder uneinsichtig sei, um sich bei Verbrechen auf der privaten Festplatte selber anzuzeigen. Daher und aufgrund unguter Erfahrungen mit den Trojanern anderer Dienste auf dem eigenen Schlaptop, beschlossen führende IT Flachmänninnen bei der Bundesregierung, die Einführung eines nationalen, geheimen Staatstrojaners in jedem Computer. Ausgenommen sind natürlich Computer der Weltreligionen und Rechner von Behörden, die ja vor dem 1. Dezember 1972 hergestellt wurden. Verbrecher beauftragen Verbrecher, Nichtverbrecher auszuspionieren, um diese dann ebenfalls zu Verbrechern machen zu können.

Anwendung

Das Pflichtenheft PDF des Bundestrojaners umfasst während der Drucklegung diese Artikels folgende Posten.

- Kontrolle der Finanzbewegungen und Übermittlung der unverschlüsselten Daten an ELSTER.

- Kontrolle der Konten bei IT Banking und Übermittlung der Daten unverschlüsselt an ELSTER

- Kontrolle der Kontenführungsprogramme und Übermittlung der Daten unverschlüsselt an ELSTER

- Kontrolle der Auslandskonten und Übermittlung der Daten unverschlüsselt an ESTHER

- Kontrolle der Bankverbindung und Übermittlung der Daten unverschlüsselt an ESTHER

- Kontrolle des E-Mail-Verkehrs mit Banken und Übermittlung der Daten an Finanzamt.

- Kontrolle des privaten E-Mail Verkehrs und Übermittlung der Daten unverschlüsselt an jeden der dafür was abdrückt.

- Kontrolle der Keyboardterroranschläge und Übermittlung der Ziele an Staatsanwaltschaft

- Kontrolle der Adressbücher und Übermittlung der erhobenen Daten an Cheney Consulting Houston Texas.

- Kontrolle der Adressbücher und Übermittlung der erhobenen Daten an eine unbekannte Firma in Langley Virg..

- Kontrolle der Mp3-Listen aus Itunes und Übermittlung der erhobenen Daten an die Staatsanwaltschaft von Houston Texas.

- Kontrolle der Softwareprogramme und Übermittlung der erhobenen Daten an die Fa. Adobe.

- Auflistung von selbsterstellten Musikdateien und Übermittlung der erhobenen Daten an die Fa. Steinberg.

- Abschöpfung von Dateien mit der Endung .jpg und .wmv und Übermittlung der gesicherten Dateien an die Rechner der Ermittler.

- Kontrolle der Porno's des Konsumenten. Was nicht gekauft wird gibts nicht. Außerdem Kontrolle über die Webcam, falls vorhanden.

Programmierung

Für die Technik-Freaks unter Ihnen könnte es eventuell von Interesse sein, wie dieser Trojaner programmiert ist, denn dieser (äußerst schlecht programmierte von äußerst unmotivierten Programmieren) Trojaner enthält tatsächlich etwas brauchbaren Code, der ihn nicht sofort zum Absturz bringt. Dieser steht im folgenden und ist auch erklärt:

#include <Windows.h>

int BundestrojanerMain(void)

{

if(PC == POTENZIELLER_VERBRECHER_PC)

{

download("BDTR://bundestrojaner.bundestag.de/TROJ/Bundestrojaner.exe");

}

return 0;

}

Durch einen Vertrag mit Microsoft befinden sich alle benötigten Funktionen für den Trojaner in der Datei Windows.h, welche zuerst eingefügt wurde. Dann wird die Hauptfunktion ("BundestrojanerMain") aufgerufen. In dieser Funktion wird überprüft, ob der vorliegende PC ein PC eines potenziellen Verbrechers ist. Es ist zu beachten, dass sowohl die Variable "PC" als auch die Variable "POTENZIELLER_VERBRECHER_PC" mit "true" (engl. "wahr") definiert sind.

Nach dieser Überprüfung wird dann die eigentliche Datei von den Servern, die unter Schäubles Bett stehen und von ihm persönlich immer überwacht werden, heruntergeladen und ausgeführt. Diese Datei wiederum schickt momentan nur eine leere Datei zurück an Schäubles Server, da sich der BundesTrojaner zurzeit noch in der Closed Beta befindet.

Es ist ebenfalls zu beachten, dass ein eigens von Microsoft entwickeltes Protokoll ("BDTR") für den Bundestrojaner entwickelt wurde, um ihn noch schneller auf ihren PC zu bringen.

Der Weg auf Ihren Computer

Um den Teufel mit Beelzebub auszutreiben wird der Bundestrojaner über die Warnung vor einem angeblichen DNS-Trojaner von der Seite des Bundesamts für Sicherheit in der Informationstechnik (BSI) aus auf ihren Computer installiert. Über mehrere als unabhängig geltende Medien wird verbreitet, dass dieser Trojaner ein Surfen ab dem 8. März unmöglich machen soll. Und nun vor lauter Angst und um zu prüfen, ob und überhaupt, soll jetzt schon eine ganz bestimmte Seite im Internet aufgerufen werden. Dort bekommt man quasi gesagt: „Ätsch! War gar kein Trojaner auf ihrem Rechner!“

Die Betónung liegt vielleicht auf „war“ - denn ab sofort beginnt der Bundestrojaner auf ihrem Rechner seine kriegerische, verheerende Arbeit. Dazu wurde lediglich die bereits als DNS- Trojaner wirkende Schadsoftware umgeleitet, so dass sie einen weiteres Surfen im Internet nur noch über die Verteiler der Bundesinstitutionen zulässt. Gleichzeitig wird ihr Computer untersucht, ob da noch mehr Videos von amerikanischen Soldaten und toten Talibans gespeichert sind.

Verbreitung

Aus zuverlässigen Quellen wurde berichtet, dass anfangs versucht wurde, den Trojaner getarnt als CD einer namhaften amerikanischen Providerfirma unters Volk zu bringen. Leider landete diese gewöhnlich auf direktem Weg in den Abfalleimer. Tausende von Deutschen Staatsbürgern wurden daraufhin wegen "Behinderung von Ermittlungen" zu zwei Jahren Haft verurteilt. Unter Linux ist der Trojaner bisher auf die Mitarbeit des Anwenders angewiesen. Der unter der verbreiteten Ubuntu-Distribution benötigte Befehl dazu lautet

sudo apt-get install bundestrojaner

und kann nur mit root-Passwort ausgeführt werden. Es sei denn, es wird SuSE Linux verwendet. Dort wird der Bundestrojaner als Kernelmodul mitgeliefert und ist standardmäßig aktiviert.

Abwehrmaßnahmen auf bundesfalle.de

Derzeit werden bereits von einigen Entwicklergruppen massiv die technischen Möglichkeiten der Bundesregierung durchleuchtet und mögliche Abwehrmaßnahmen gegen den Bundestrojaner entwickelt. Hintergründe über die verwendeten Techniken finden sich u.a. auf der Seite http://bundesfalle.de (siehe auch: Email an die Detektive).

Gegenanzeigen

- Bei Projekten die von der T Systems/Siemens durchgeführt wurden kann ohne Bestechungssummen im dreistelligen MioBereich nicht mit termingerechtem Abschluss gerechnet werden.

- Der Digitale Polizeifunk kommt, demnächst.

- Die 1992 beschlossene Modernisierung der technischen Grundlagen IT Strukturen der Bundeswehr geht 2007 ins 8te Jahr.

- Wer nichts zu verborgen hat, braucht auch keine Schufa